Microsoft Ignite 2018 において、Azure Virtual Network TAP (VTAP) のプレビューが発表されました。Azure Virtual Network TAP のメリットを解説します。

TAP とは何か?

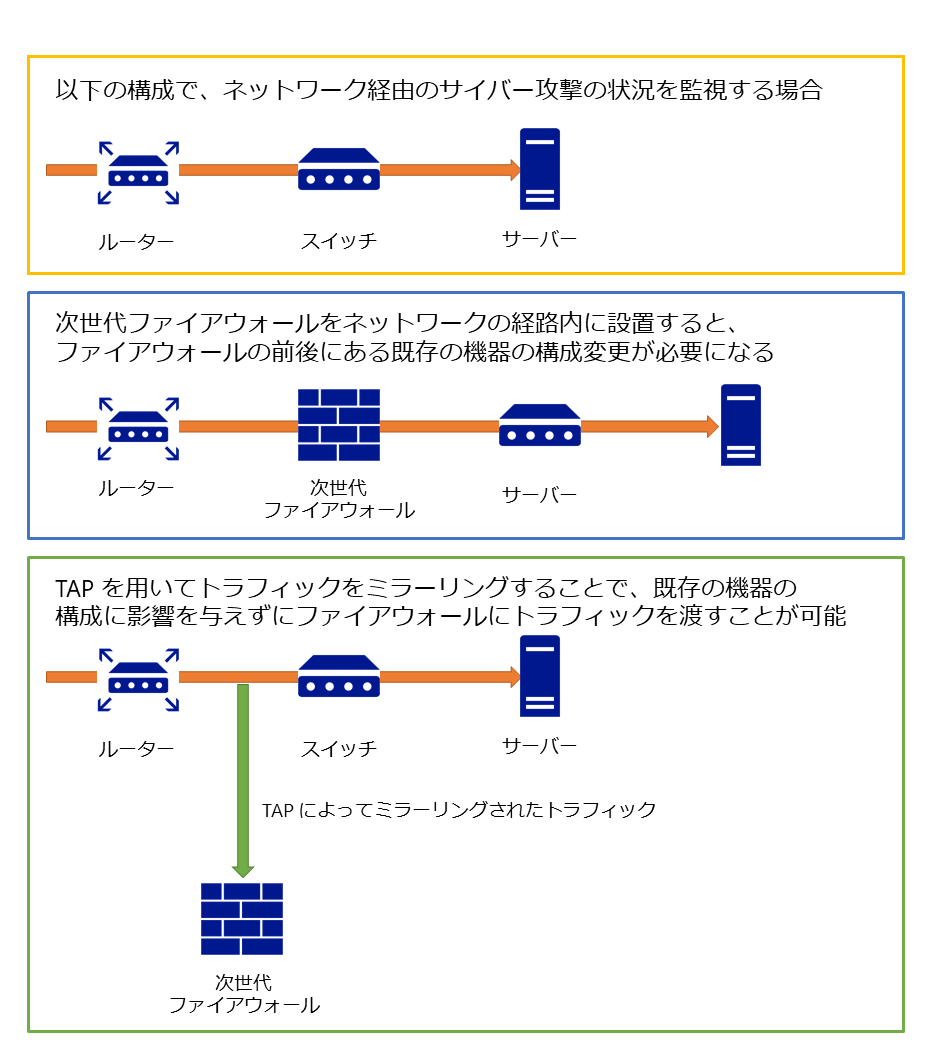

TAP とは Terminal Access Point の略であり、ネットワーク機器がトラフィックを受け取るためのアクセス ポイントを意味します。TAP を利用するメリットは、ネットワークのトラフィックがミラーリングされ、既存のネットワーク構成を変更することなくトラフィックの監視が可能となる点です。ここでは例として、既存のネットワーク環境に対して次世代ファイアウォールを新たに設置し、ネットワーク経由のサイバー攻撃の状況を監視するケースについて考えてみます。

ネットワーク機器の構成変更はリスクが伴いますが、リスクを回避する手段として TAP を用いることが可能です。また、TAP は Azure 特有のものではなく、従来からあるネットワークのテクニックとして利用されています。

現状の Azure VNET におけるチャレンジ

セキュリティ解析を行う NVA (Network Virtual Appliance) を設置して VNET に対するサイバー攻撃の監視を行う場合、Azure VM でホストされるワークロードのトラフィックが、NVA を経由(インライン構成)するように VNET をデザインする必要があります。この構成については、Azure のドキュメント で紹介されているので、詳細はこちらのページを参考にしてみてください。

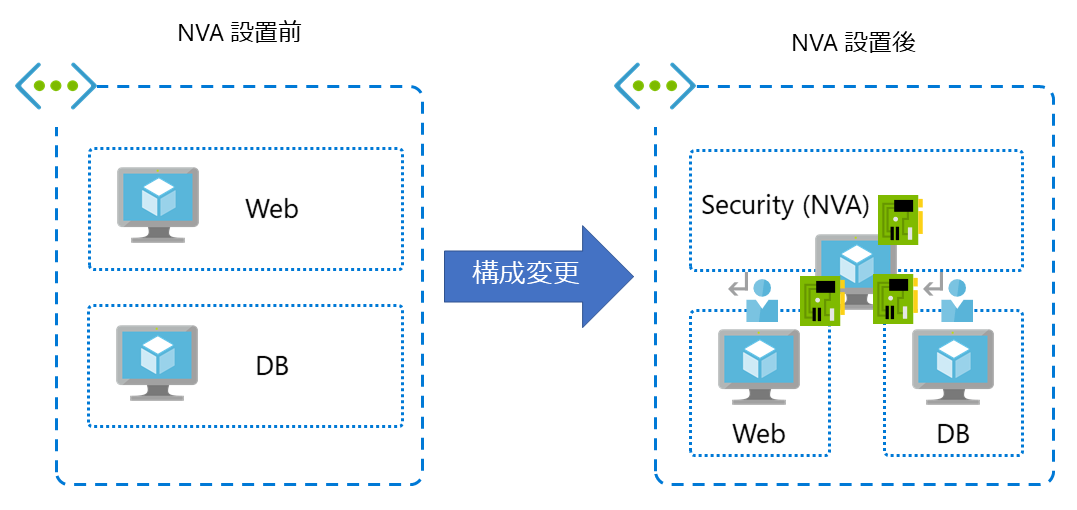

既存の VNET に追加で NVA を設置するパターンでは、構成変更による影響を考慮する必要があります。ここでは、フロントエンドに Web、バックエンドに DB が存在する環境の例で考えてみます。既存の VNET に NVA を設置するためには、以下のような構成変更が必要となります。

この構成変更のポイントは以下の通りです。

- VNET に NVA を設置するためのサブネット(この例では Security サブネット)を追加し、DMZ の役割を割り当てます

- NVA には 3 つの NIC を追加し、それぞれを Security/Web/DB サブネットに所属させます

- この構成により、NVA はサブネット間のトラフィックを受け取ることが可能になります

- Web/DB サブネットに UDR を設定し、Next Hop に NVA の NIC を指定します

- UDR を設定し、VNET から提供されるルーティング情報を上書きすることで、サブネット間のトラフィックを NVA に送信することが可能になります

この構成変更におけるチャレンジとして、UDR によるルーティングの変更による影響が挙げられます。UDR はサブネット内に存在する全ての VM のルーティングに影響するため、本番環境に UDR を設定する際には、Next Hop が NVA になった場合のサイド エフェクトを十分に考慮する必要があります。

UDR の代替手段として、Azure VM のゲスト OS 内のルート テーブルを変更するという方法があります。この方法の場合、NVA でトラフィックを監視したい VM のみでルート テーブルを変更するため、サブネット内の他の VM のルーティングは影響を受けないというメリットがあります。ただし、監視対象のワークロードをホストする VM の台数が多いような場合には、ゲスト OS のルート テーブルを書き換える作業に工数がかかる可能性があるので注意してください。

VTAP によるメリット

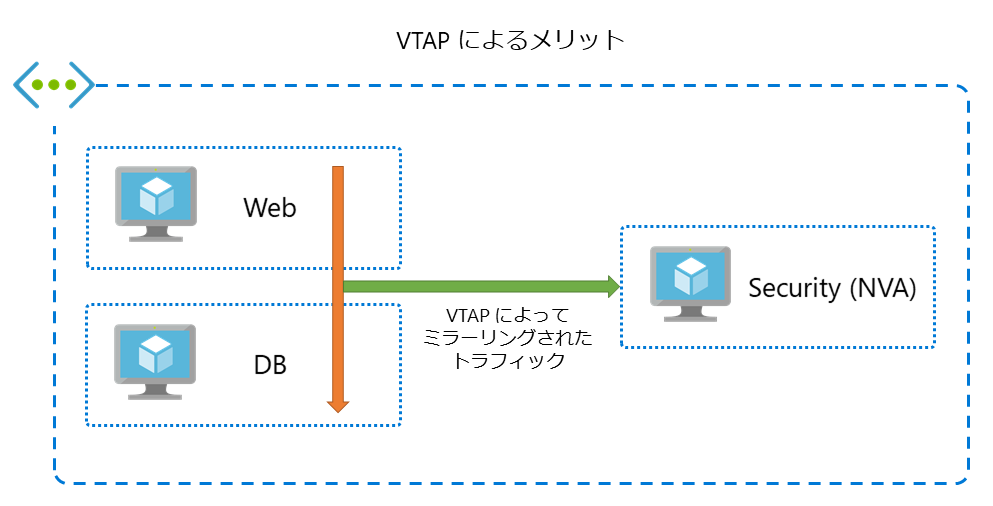

先で述べたように、TAP を利用することによるメリットは、トラフィックをミラーリングすることで既存のネットワーク構成を変更せずに、ネットワーク経由のサイバー攻撃を監視できることにあります。これを Azure VNET で実現するのが VTAP です。

VTAP を利用することで、UDR によるルーティングの変更を行うことなく NVA にトラフィックをミラーリングすることが可能になります。その結果、VNET 上に存在する既存の VM のルーティングに影響を与えることなく、NVA でトラフィックの監視を行うことが可能になります。

VTAP を利用する際の注意事項として、サイバー攻撃からの「防御」が VTAP を利用する目的ではない点に留意する必要があります。VTAP によって提供されるトラフィックはミラーリングされたものですので、セキュリティ解析を行う NVA が VTAP 経由で攻撃を検知したとしても、攻撃のパケットはすでにワークロードを提供する VM に到達しています。そのため、VTAP を利用する目的としては、「攻撃からの防御」ではなく、「攻撃状況の監視」である点に注意してください。

また、VTAP はトラフィックをミラーリングする際の方式として VXLAN を採用しています。そのため、NVA の設置を検討する際には、NVA が VXLAN をサポートしているかどうかが要確認事項になります。

現在のステータス

この記事を執筆している段階(2018 年 10 月 25 日)では、米国中西部リージョンでプレビューが実施されています。VTAP を利用する際には、サブスクリプション ID を指定して事前にプレビューに登録する必要があります。NVA の設置方式にお困りの方は、VTAP のプレビューを試されてみてはいかがでしょうか。

Azure VM のシングル インスタンスは SLA が適用されます

Azure Windows VM の管理者は Built-in Administrator です

ディスクの適切な応答時間の目安を解説 ~Premium SSD を使ってみよう~

システムが必要とする IOPS の計測方法 ~Premium SSD を使ってみよう~

IOPS とスループットの関係を解説します ~Premium SSD を使ってみよう~